2021年1月20日,Oracle發布2021年1月關鍵補丁更新,修複了多個評分(fēn)爲 9.8 的嚴重漏洞。其中(zhōng)包括阿裏雲安全發現的:

• CVE-2021-2109 Weblogic Server遠程代碼執行漏洞,等級:高危

以及 螞蟻安全非攻實驗室發現的兩個嚴重漏洞:

• CVE-2020-14756 jep290繞過導緻遠程代碼執行漏洞,等級:嚴重

• CVE-2021-2075 Derby privileges權限代碼執行漏洞,等級:嚴重

漏洞描述

2021年1月20日,Oracle官方發布了漏洞補丁,修了包括 CVE-2021-2109 Weblogic Server遠程代碼執行漏洞在内的多個高危嚴重漏洞。CVE-2021-2109 中(zhōng),攻擊者可構造惡意請求,造成JNDI注入,執行任意代碼,從而控制服務器。

漏洞評級

CVE-2020-14756:嚴重

CVE-2021-2075:嚴重

CVE-2021-1994:嚴重

CVE-2021-2047:嚴重

CVE-2021-2064:嚴重

CVE-2021-2108:嚴重

CVE-2021-2109:高危

CVE-2021-1995 :高危

CVE-2021-2109 高危

漏洞證明

CVE-2021-2109

影響版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

安全建議

一(yī)、禁用T3協議

如果您不依賴T3協議進行JVM通信,可通過暫時阻斷T3協議緩解此漏洞帶來的影響

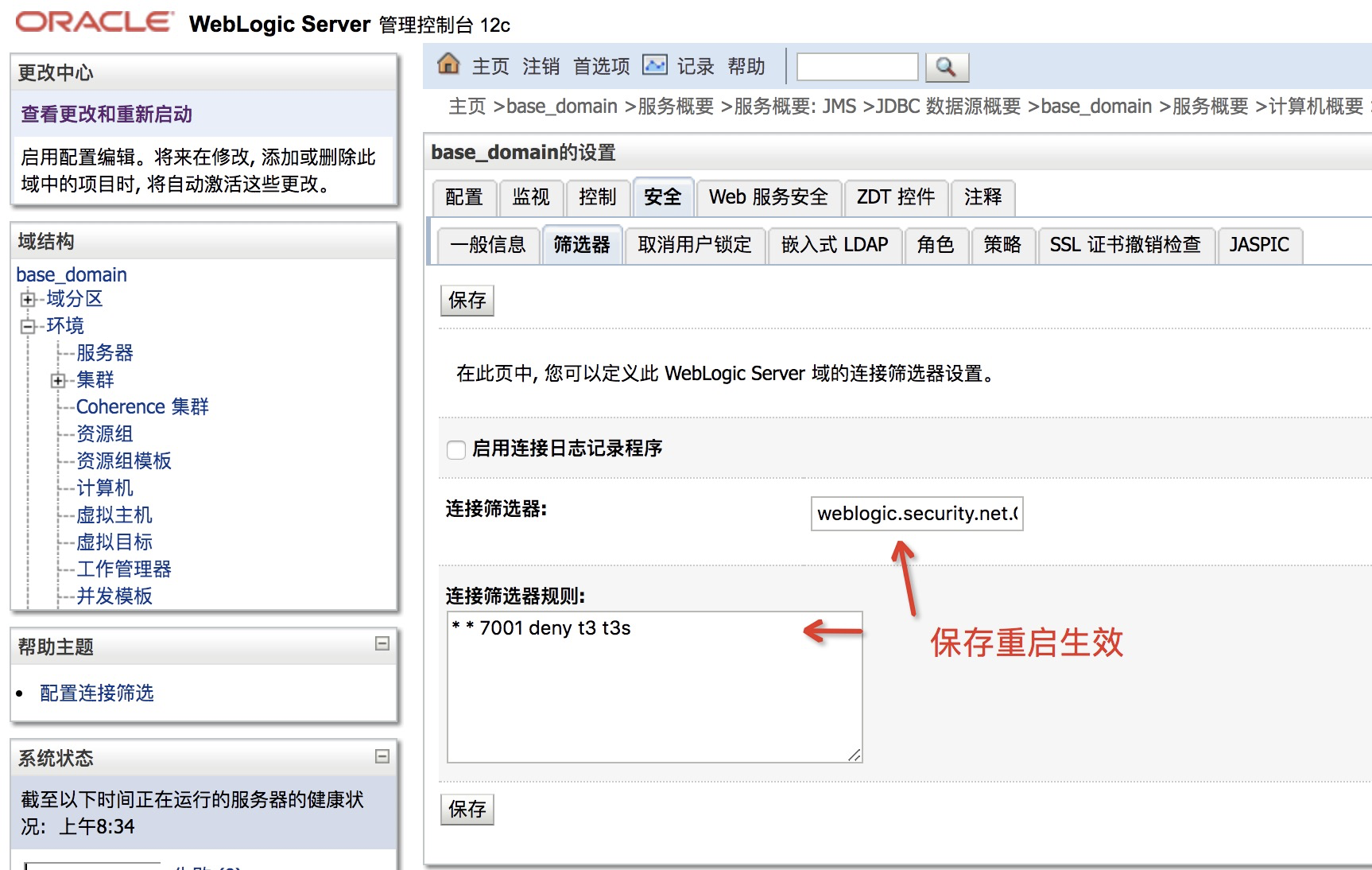

1. 進入Weblogic控制台,在base_domain配置頁面中(zhōng),進入“安全”選項卡頁面,點擊“篩選器”,配置篩選器。

2. 在連接篩選器中(zhōng)輸入:weblogic.security.net.ConnectionFilterImpl,在連接篩選器規則框中(zhōng)輸入:* * 7001 deny t3 t3s。

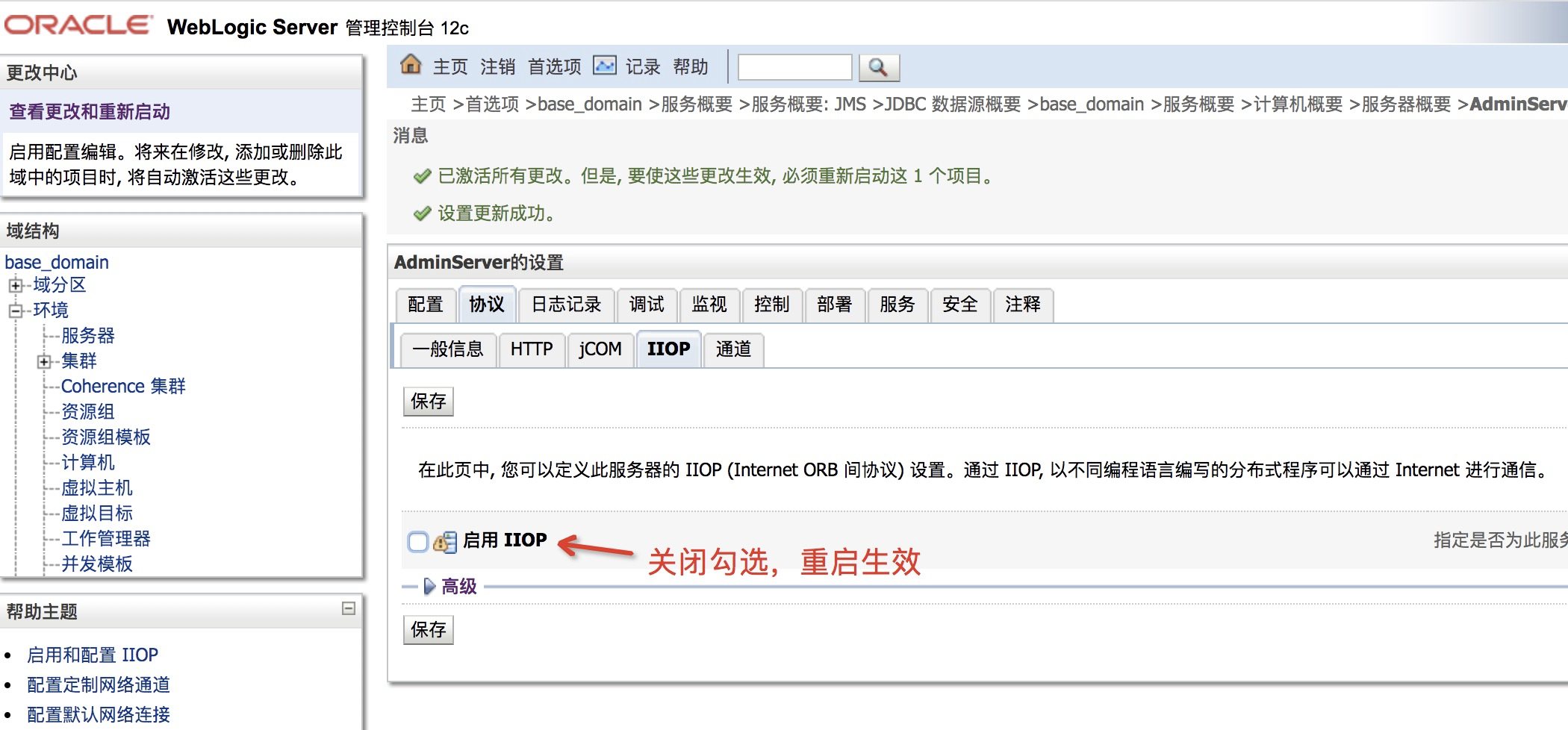

二、禁止啓用IIOP

登陸Weblogic控制台,找到啓用IIOP選項,取消勾選,重啓生(shēng)效

三、臨時關閉後台/console/console.portal對外(wài)訪問

四、升級官方安全補丁