漏洞:OpenSSL拒絕服務漏洞(CVE-2020-1971)

背景:2020年12月08日,OpenSSL官方發布安全公告,披露CVE-2020-1971 OpenSSL GENERAL_NAME_cmp 拒絕服務漏洞。當兩個GENERAL_NAME都包含同一(yī)個EDIPARTYNAME時,由于GENERAL_NAME_cmp函數未能正确處理,從而導緻空指針引用,并可能導緻拒絕服務。OpenSSL是一(yī)個開(kāi)放(fàng)源代碼的軟件庫包,應用程序可以使用這個包來進行安全通信,避免竊聽(tīng),同時确認另一(yī)端連接者的身份。這個包廣泛被應用在互聯網的網頁服務器上。建議受影響的OpenSSL用戶盡快采取安全措施阻止漏洞攻擊。

等級:高危

受影響的版本:

OpenSSL 1.1.1 ~ 1.1.1h

OpenSSL 1.0.2 ~ 1.0.2w

安全版本:

OpenSSL 1.1.1i

OpenSSL 1.0.2x

修複方法:升級openssl到最新版本

環境:centos7.6

青橙科技提供詳細升級步驟:

1:首先查看原來的openssl版本

[qckj@VM_centos ~]#openssl version

2:下(xià)載最新版

[qckj@VM_centos ~]#wget https://www.openssl.org/source/openssl-1.1.1i.tar.gz

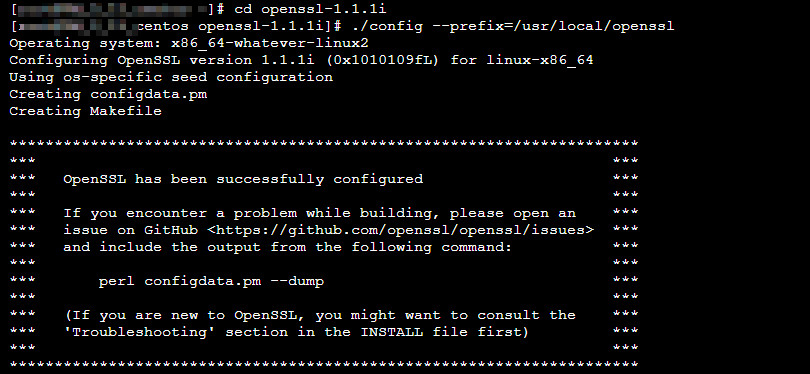

3:解壓編譯安裝并設置生(shēng)效

[qckj@VM_centos ~]#tar -zxvf openssl-1.1.1i.tar.gz

[qckj@VM_centos ~]#cd openssl-1.1.1i.tar.gz

[qckj@VM_centos ~]#./config --prefix=/usr/local/openssl

[qckj@VM_centos ~]#make && make install

[qckj@VM_centos ~]#mv /usr/bin/openssl /usr/bin/openssl.bak

[qckj@VM_centos ~]#ln -sf /usr/local/openssl/bin/openssl /usr/bin/openssl

[qckj@VM_centos ~]#echo "/usr/local/openssl/lib" >> /etc/ld.so.conf

[qckj@VM_centos ~]#ldconfig -v

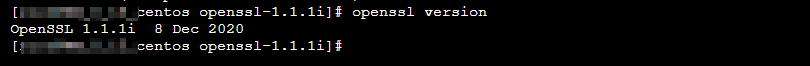

4:檢查是否升級成功

如上圖所示已經升級到目前官方最新的1.1.1i版本,再次掃描漏洞發現已經修複成功!