漏洞說明:

$link = base64_decode(urldecode($link));

link可以構造成任意地址!

header("location:$link");

影響所有用到dedecms系統的網站。

漏洞證明:http://www.********.com/plus/download.php?open=1&link=aHR0cDovL3d3dy5iYWlkdS5jb20%3D

其中(zhōng)将********中(zhōng)間的這些星号替換爲你的網站域名,如果跳轉到百度就說明存在漏洞。

修複思路:對link參數做判斷,對不是本站域名的跳轉請求予以阻斷,防止重定向非法跳轉!!

具體(tǐ)操作:

1:文件路徑:根目錄下(xià)/plus/download.php中(zhōng)打開(kāi):

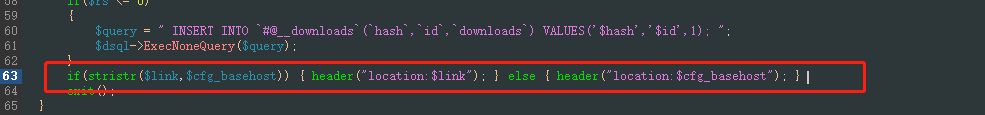

2:搜索代碼header("location:$link"); 替換爲如下(xià):

if(stristr($link,$cfg_basehost)) { header("location:$link"); } else { header("location:$cfg_basehost"); }

下(xià)一(yī)篇 隻讀實例、主備實例和災備實例拓撲圖

上一(yī)篇: 阿裏雲年底钜惠,雲産品限時1折搶購!