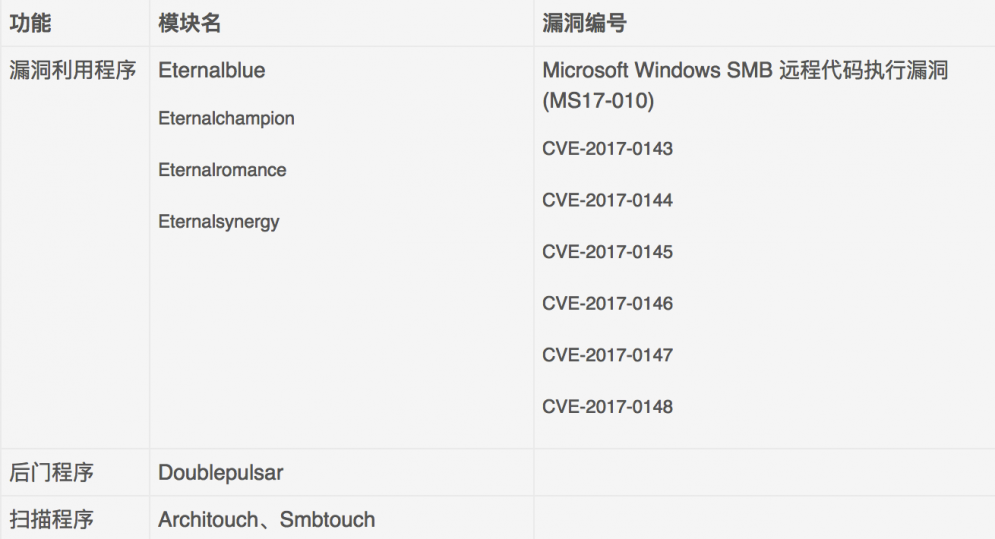

2017年5月17日,克羅地亞安全專家(Miroslav Stampar)發現了一(yī)種基于類似WannaCry的蠕蟲病毒,也是通過NSA武器庫中(zhōng)的漏洞進行傳播,該蠕蟲被命名爲EternalRocks(永恒之石), “永恒之石”沒有安全驗證開(kāi)關,相比WannaCry更危險,它不像WannaCry蠕蟲使用了2個NSA攻擊工(gōng)具,這個惡意軟件使用了7個以SMB爲中(zhōng)心的NSA工(gōng)具來感染那些在線且暴露SMB端口的計算機,一(yī)旦該蠕蟲獲得了入侵點,它将使用另一(yī)個NSA工(gōng)具DOUBLEPULSAR傳播到新的那些易受攻擊的機器上去(qù)。

“永恒之石”(EternalRocks)蠕蟲細節:

該蠕蟲入侵同樣是利用Windows系統 SMB 協議存在的漏洞(MS17-010),涉及Windows XP, Vista, 7, Windows Server 2003, 2008, 2008 R2系統,微軟已經發布官方安全補丁MS17-070,對漏洞進行了修複。

檢測方式

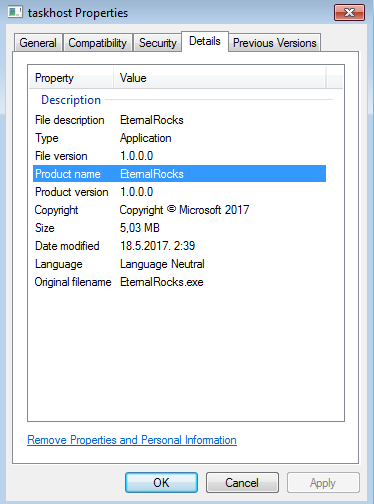

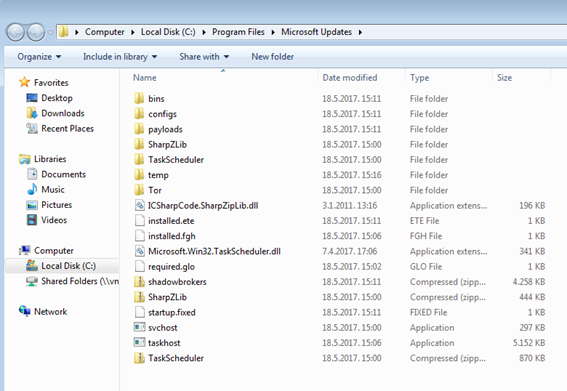

病毒感染主機後,會創建C:Program FilesMicrosoft Updates目錄,生(shēng)成多個病毒文件,如下(xià)圖:

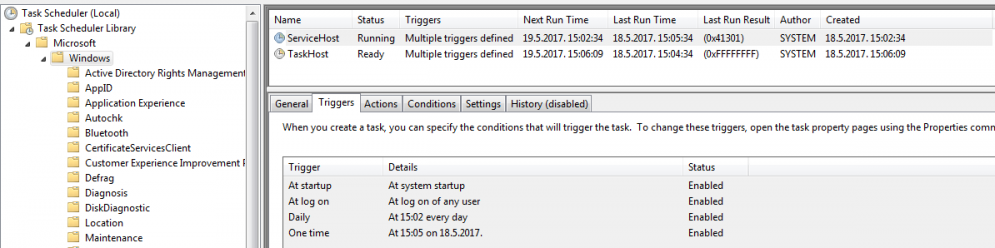

進入開(kāi)始菜單—控制面闆—管理工(gōng)具—計劃任務,展開(kāi)任務計劃程序庫—Microsoft—Windows,病毒會創建2個計劃任務ServiceHost和TaskHost,如下(xià)圖:

如何處理和防禦?

切斷網絡

檢測階段發現的已感染病毒的主機應立即進行斷網,避免病毒進一(yī)步在網絡内擴散。

關閉TCP 445高危端口

對于未安裝MS17-010補丁的和存在Doublepulsar後門的主機,立即使用ECS安全組公網入和出方向策略封鎖Windows SMB服務TCP 445端口。

安裝補丁

下(xià)載安裝MS17-010補丁:https://technet.microsoft.com/zh-cn/library/security/MS17-010